Introduction

Cet article est simplement la traduction d'un article paru sur

le site http://www.littlewhitedog.com/.

Tous les remerciements seront donc pour eux !

Avant tout, Vous devez accepter le disclaimer obligatoirement,

parceque je ne sais comment ce procédé affectera

un système et/ou sa garantie, donc vous êtes prévenus.

Disclaimer:

Je décline toute responsabilité en cas de pertes

de données si vous procédez aux modifications décrites

ci-après. Ces informations sont destinées à

des fins d'éducation et/ou d'apprentissage et vous les

utilisez à vos propres risques & périls !

Bon, je ne perdrai

pas plus de temps à vous bassiner avec ça, car je

sais que vous ne lisez pas ceci par hazard et que seule une chose

vous intéresse : Apprendre à changer le logo de boot

de Windows 2000. Alors allons droit au but !

Les

Outils nécessaires et Vue Générale

Le seul outil critique dont vous aurez beson est un éditeur

de ressources, et devinez quoi ?... J'en ai trouvé un ici

même. Quelle coïncidence non ?

-Je décrirai chaque étape dans un format "Newbie"

("débutant" en anglais...) donc rien ne sera oublié

ou passé rapidement, mais je pense que ce sera plus facile

si vous avez assez de recul sur les modifications à faire

dans chaque étape.

Premièrement,

j'assumerais que Windows 2000 est CORRECTEMENT installé dans

le répertoire d'installation par défaut, à

savoir "C:\WINNT\", au travers de cet article. Ok - L'écran

que vous voyez apparaître lorsque vous bootez sous NT est

un fichier .BMP qui est situé dans "C:\WinNT\System32\Ntoskrnl.exe".

Dans les étapes suivantes, je décrirai comment :

- Créer un fichier .BMP de 640x480 pixels en 16 couleurs

comme format.

- Utiliser "Resource Hacker" pour importer l'image bitmap

modifiée dans une copie du .EXE.

- Désactiver "Windows File Protection", la protection

de fichier de Windows 2000.

- Remplacer le fichier original "Ntoskrnl.exe" avec

le fichier "Ntoskrnl.exe" modifié.

Premiers

Pas

Ce procédé, même s'il est composé de nombreuses

étapes, ne prendra que 5 à 10 minutes. Mais de ma propre

expérience, je sais que cela vous évitera beaucoup de

déboires en le suivant de très près.

Étape 1. Faites

une copie de sauvegarde du fichier NTOSKRNL.EXE et placez-le quelque

part sur votre disque dur. Peu importe l'endroit où vous

le placerez, pourvu que vous le retrouvez facilement si vous en

avez besoin (que celui qui n'a jamais fait d'erreur me jette la

première pierre - je sais elle était facile...).

Étape

2. Téléchargez

puis dézippez Resource Hacker. Une

fois dézippé, lancez "ResHacker.exe".

Étape

3. Clickez sur "File", puis "Open", et parcourez le répertoire

"C:\WinNT\System32\". Ouvrez le fichier NTOSKRNL.EXE.

Étape

4. Double-Clickez sur le mot "Bitmap" et ensuite "1".

Clickez surl'icone qui affiche "1036" et vous devriez voir le logo

de boot Windows 2000 sur la droite de la fenêtre. Le "Saint

Grâal" si vous voulez. À cet instant, vous pouvez réduire

la fenêtre du programme Resource Hacker.

Étape

5. Avec n'importe que éditeur d'image, créez

une image de 640 x 480 pixels, et qui n'utilise que 16 couleurs.

(Paint est un super utilitaire pour cela ! Important! Ne

faites rien d'autre que le format 640x480 et 16 couleurs ou vos

résultats varirons!! J'ai essayé avec plus de 16 couleurs,

et la seule chose que j'ai remarqué c'est un écran

noir le temps que Windows se charge ! Personnellement,

la méthode que j'ai utilisée était... J'ai

créé mon image sous Paint Shop Pro, puis j'ai réduis

le nombre de couleurs à 16 (menu "Couleurs" puis

"Diminuer le nombre maxi de couleurs" et enfin "16

couleurs / 4 bits" pour PSPro v6.0). Si vous désirez

utiliser une image d'exemple, téléchargez celle-ci.

Étape 6. Une fois l'image créée,

sauvegardez-là quelque part sur votre disque.

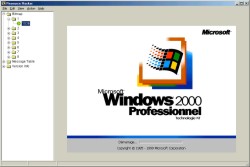

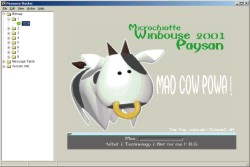

Étape 7. Revenez à la fenêtre

de Ressource Hacker, clickez sur"Action", puis "Replace Bitmap"

et une nouvelle fenête apparaît à ce moment-là.

Clickez alors sur le bouton "Open file with new bitmap" et allez

chercher l'image que vous venez de créer. Elle devrait ressembler

à celle de droite.

Étape

8. Maintenant que vous avez sélectionné

le fichier, clickez sur le bouton "Replace" et vous devriez revenir

à la "racine" de Resource Hacker. Juste pour être sûr,

la fenêtre devrait ressembler à ceci :

Étape

9. Une fois que tout a l'air d'être en ordre,

cliquez sur "File" puis "Save As", placez le fichier n'importe

où, SAUF dans le répertoire "C:\WINNT\SYSTEM32".

Vous devez lui donner le nom du fichier à remplacer (NTOSKRNL.EXE).

À ce stade, vous devez avoir un fichier NTOSKRL.EXE original

dans le répertoire C:\WINNT\SYSTEM32, sa copie de sauvegarde

quelquepart sur votre disque, et le fichier modifié

quelquepart aussi.. Si vous n'avez pas ces 3 fichiers,

revenez en arrière et recommencez !

Je vais maintenant éclaircir un point important. Si vous

remplacez "sauvagement" le fichier NTOSKRNL.EXE situé

dans répertoire SYSTEM32, et que vous redémarrez,

la protection de fichiers de Windows remplacera irrémédiablement

votre fichier modifié, et il sera écrasé!

Ce problème a été très dur à

contourner :/ ! J'ai pourtant essayé de copier le fichier

dans le répertoire "C:\WINNT\SYSTEM32\DLLCACHE",

mais sans succès, le reboot écrasant à chaque

fois mes changements :(.

Après des heures de fouilles intenses, j'ai découvert

que le fichier impliqué dans la protection des fichiers

était "SFC.DLL", car il contient la liste des

fichiers protégés par Windows. J'ai essayé

d'éditer en hexa cette DLL, et d'en retirer tout les fichiers

"NTOSKRNL.EXE" listés, sans succès..

Quelques recherches sur le web, et j'ai trouvé sur le site

Security Portal.Com des

informations intéressantes :). Jeremy Collake reçoit

Tous les remerciements pour m'avoir apris à retirer la

protection des fichiers de Windows ! Voici, sans traduction, la

note provenant dudit site :

Ok, after spending 6 hours in the

guts of sfc.dll, sfcfiles.dll, and winlogon.exe I have *finally*

discovered how to permanently disable windows file protection. The

more I dug into the internals of SFC, the more I began to think

that it would not be as easy as I first thought it would be - and

indeed Microsoft does not want it to be easy. Windows File Protection,

while annoying, does provide a good degree of system stability and

even some level of virus/trojan protection by preventing system

files from being modified without at least notifying the user. Therefore,

I was *very* shocked when I was looking through a disassembly of

sfc.dll and came to the code that checks the value of the SfcDisable

in the WinLogon key.

Vous devez bien prendre conscience que par désactiver la protection

des fichiers systèmes de Windows, les chances d'avoir des fichiers

corrompus ou infectés par des virii/trojans augmente considérablement.

Si vous ne désirez pas apprendre comment désactiver

la protection, fermez cette fenêtre sur le champ !

Étape

10. Ouvrez Regedit et allez directement à la

clé [HKEY_LOCAL_MACHINE \SOFTWARE \Microsoft \Windows NT

\CurrentVersion \Winlogon]. Vous devriez voir une valeur DWORD

nommée "SFCDisable" avec pour valeur "0".Changez cette

valeur en "ffffff9d". Comme une image vaut 1000 explications,

voici des captures AVANT et APRES la modification :

Étape

11. Quittez Regedit, puis redémarrez l'ordinateur

pour que le changement de la clé prenne effet. après

l'ordinateur redémarré (vous devriez voir un évennement

numéro 64032 dans l'observateur d'évenements SYSTEME

vous idiquant que la protection des fichiers Windows est désactivée).

L'étape Finale

- 12. Maintenant, les deux dernières choses

à faire sont :

1 - De copier votre fichier NTOSKRNL.EXE modifié dans C:\WINNT\SYSTEM32

et d'écraser celui qui est présent dans un premier

temps. Redémarrez l'ordinateur ensuite, et vous devriez voir

apparaître votre logo de boot personnalisé !

2 - Re-ouvrez Regedit, puis remettez la valeur DWORD "SFCDisable"

à 0 pour réactiver la protection.

Comme je ne peux pas faire de capture d'écran de l'écran

de boot, voici une photo ce que le résultat final devrait

donner :

Pour

aller plus loin

Je suis sûr qu'il va y avoir de plus beaux écrans de

démarrage qui vont apparaître dans un futur proche ;).

L'écran de cet article a été réalisé

uniquement dans le but d'illustrer ce tutorial, juste pour montrer

qu'il était possible de changer l'écran de boot de Windows

2000, malgré la protection assez efficace somme toute de Windows.

De plus, Resource Hacker permet de modifier pas mal d'images contenues

dans le système de Windows, il est même possible de changer

les messages sytèmes (J'ai trouvé ""Une thread

du noyau s'est terminée alors qu'elle avait en main un mutex."

- allez savoir ce que ça veut dire ;) )... À vous de

fouiner, mais je décline toute responsabilité, vous

devez savoir où vous allez et ce que vous faites !

- Un grand merci

à Spot pour avoir écrit

cet article

Si vous avez des commentaires constructifs à faire, allez les

poster par ce lien vers le forum de littlewhitedog (anglais)!

http://www.littlewhitedog.com/forum/link.asp?TOPIC_ID=1113

Ou

bien sur le forum

de Jackypc :)

Merci au site => www.littlewhitedog.com/

|